[네트워크 실습] Hack The Packet 2012

> 네트워크 포렌식 도구 조사 <

- CapTipper

: Python 기반의 HTTP 악성 트래픽을 분석할 수 있는 도구

- Network Miner

: 유닉스, 윈도우에서 실행 가능한 네트워크 포렌식 분석 도구

- Wireshark

: pcap을 이용하여 네트워크 패킷을 캡처하고 분석하는 오픈소스 패킷 분석 프로그램

> Wireshark 사용법 <

아래 링크를 통해 다운받을 수 있다.

https://www.wireshark.org/

Wireshark · Go Deep.

What is SharkFest? SharkFest™, launched in 2008, is a series of annual educational conferences staged in various parts of the globe and focused on sharing knowledge, experience and best practices among the Wireshark® developer and user communities. Shar

www.wireshark.org

- 패킷 리스트

No Time Source Destination Protocol Length Info

- No : 수집된 패킷을 순서대로 표시

- Time : 수집된 패킷을 시간대로 표시

- Source : 출발지 주소

- Destination : 도착지 주소

- Protocol : 프로토콜 type

- Length : 패킷 길이

- Info : 패킷 정보

- 필터링

: 원하는 패킷만 수집하기 위한 기능

1) 캡처 필터

: 패킷 수집 시, 필터링 적용된 패킷만 수집

- 룰 관리창 : Capture - Capture Filters

- 룰 적용 : Capture - Option

arp 패킷만 필터링 한 결과는 다음과 같다.

2) 디스플레이 필터

: 패킷 전체 수집 후, 화면에 보여질 패킷을 필터링

- 룰 관리창 : Analyze - Display Filters

- 룰 적용 : 메인 화면 상단 입력창

arp 패킷만 필터링 한 결과는 다음과 같다.

출처 : https://websecurity.tistory.com/132

> Hack The Packet 2012 <

[ L1 ]

Q. ARP_Spoofing에 의해서 나의 아이디와 패스워드가 유출됐다!

** key is AttackerMacaddress_VictimPassword

문제 pcap 파일을 열어주었다

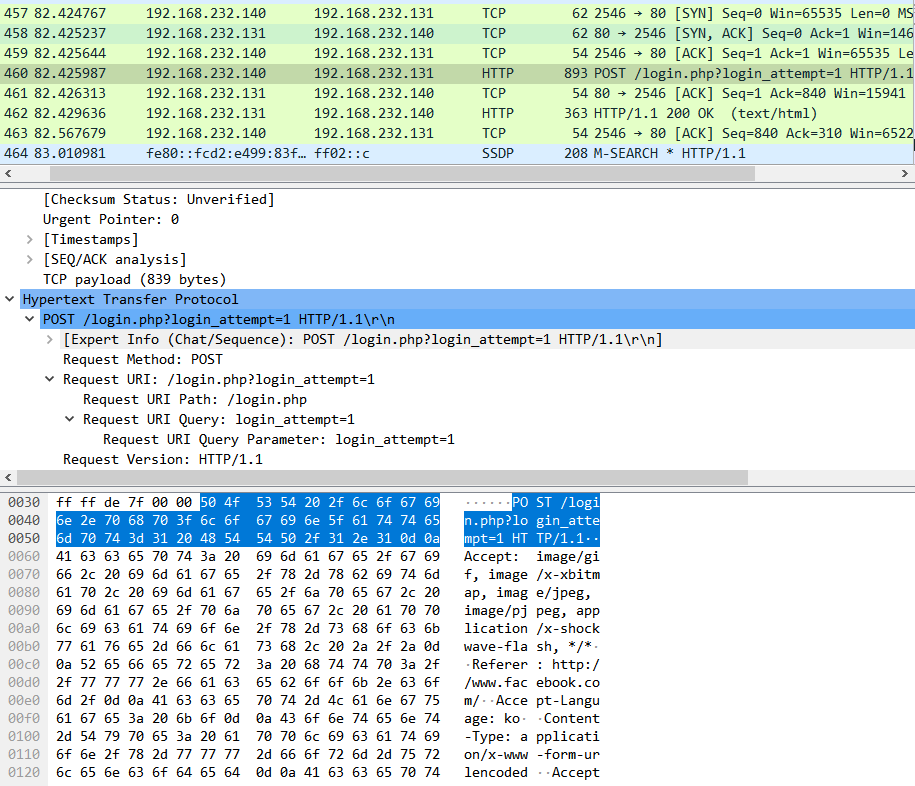

login 패킷을 찾아 클릭하였다.

공격자의 pc는 00:0c:29:f3:21:ad인 것을 알 수 있다.

아이디는 YONG_GAL이다.

[ L2 ]

Q. 남자들이 뼛속까지 좋아하는 여자는 누구? DNA 연구 결과가 발표 되었다. 바코드를 찾아라!

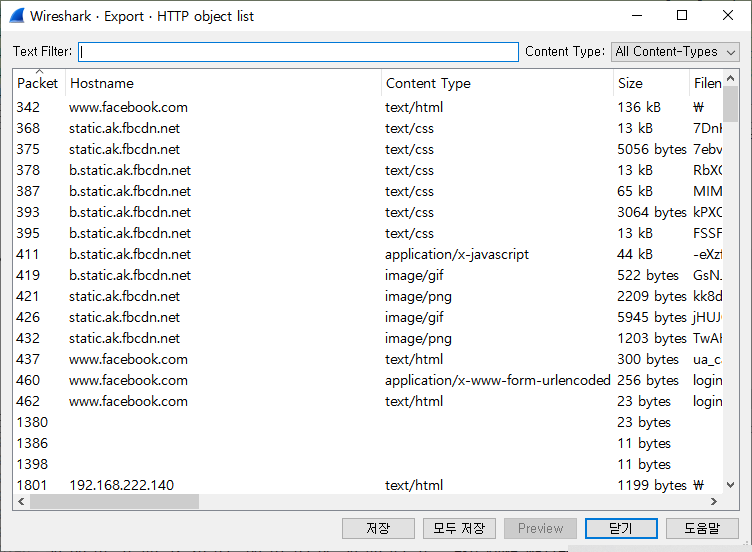

이미지를 찾기 위해 File > Export Objects > HTTP에 들어가 주었다.

dna_map이라는 사진이 있어 preview를 살펴보았더니 아래와 같은 바코드 사진이 나왔다.

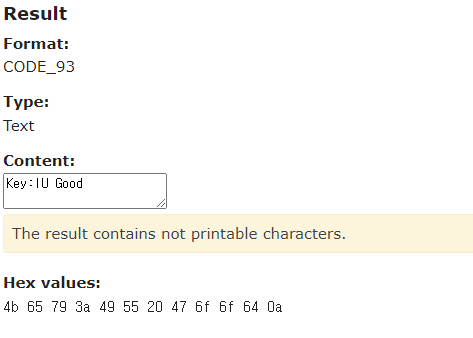

이 바코드를 아래와 같이 해독기로 읽어보았다.

Key : IU Good

[ L4 ]

Q. 우탱아, 가을인데 단풍놀이 가야지~ 어디로 갈까?

L2 문제에서와 동일하게 이미지를 찾기 위해 File > Export Objects > HTTP에 들어가 주었다.

그리고 모두 저장하여 파일 내를 살펴보았더니 아래와 같은 사진이 있었다.

이를 구글 이미지 검색해주었더니 한라산이라는 사실을 알 수 있었다.