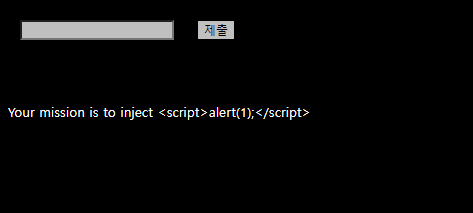

위는 Challenge 36의 초기 화면이다.

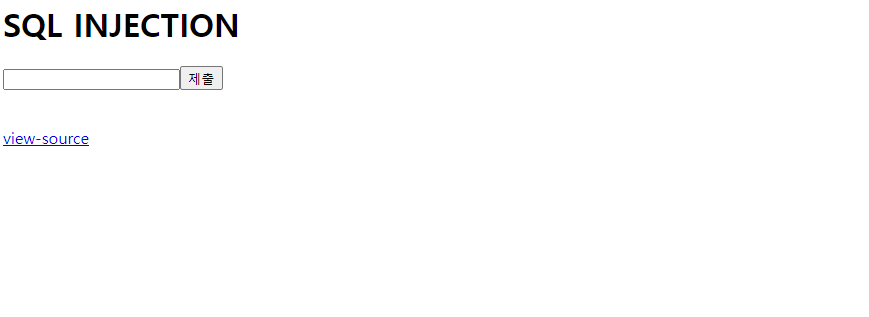

" 현재 디렉터리에서 vi editor를 사용하여 index.php 파일을 편집하는 동안 정전으로 인해 소스 코드가 사라졌습니다.

제가 회복할 수 있도록 도와주세요. "

vi editor가 정상적으로 종료되지 않았을 때 디렉터리에 숨김파일로 swp파일을 생성한다고 한다.

이는 파일이름.파일확장자.swp 의 형태로 나타난다.

.index.php.swp를 입력해주었더니 파일이 하나 다운로드 되었다.

메모장으로 이 파일을 열어주었고, FLAG를 찾을 수 있었다.

'Web Hacking > webhacking.kr' 카테고리의 다른 글

| [webhacking.kr] Challenge 23 (0) | 2022.11.12 |

|---|---|

| [webhacking.kr] Challenge 47 (0) | 2022.11.06 |

| [webhacking.kr] Challenge 27 (0) | 2022.10.09 |

| [webhacking.kr] Challenge 25 (0) | 2022.10.02 |

| [webhacking.kr] Challenge 19 (0) | 2022.09.24 |