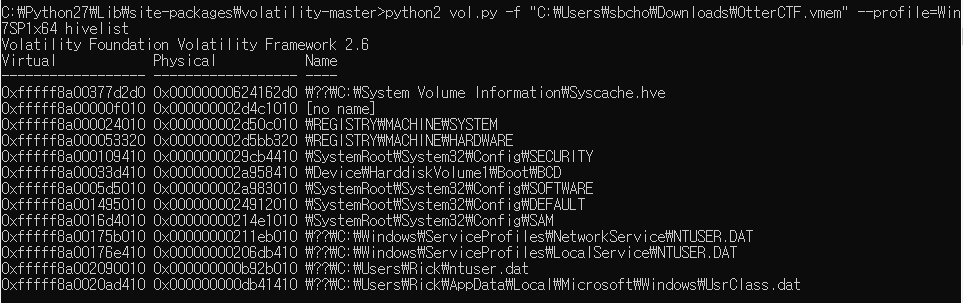

문제 4 ) Name Game

위처럼 memdump를 통해 PID 708의 Dump를 떠보았다.

이를 strings를 이용해 708.txt를 만들어주었다.

그리고 이 텍스트파일에 들어가서 Lunar-3를 검색해주었다.

username은 0tt3r8r33z3이다.

+) yarascan을 이용한 방법도 있지만, 설치하지 못해 실행해보지 못했다.

flag : CTF{0tt3r8r33z3}

문제 5 ) Name Game2

해당 문제에서도 yarascan을 이용해주어야 하는데 설치를 하지 못해 해결하지 못했다.

python2 vol.py -f "경로\OtterCTF.vmem" --profile=Win7SP1x64 yarascan --yara-rules="{64 [6-8] 40 06 [18] 5a 0c 00 00}" -p 708

를 실행해주면 flag를 구할 수 있다.

flag : CTF{M0rtyL0L}

문제 6 ) Silly Rick

clipboard 플러그인을 사용해 클립보드 내용을 확인하여 flag를 발견할 수 있었다.

flag : CTF{M@il_Pr0vid0rs}

'Digital Forensics' 카테고리의 다른 글

| [Volatility 실습] OtterCTF Memory Forensics (1, 2, 3) (0) | 2022.06.22 |

|---|---|

| [디지털 포렌식] 메모리 덤프 파일 분석 도구 (0) | 2022.06.01 |

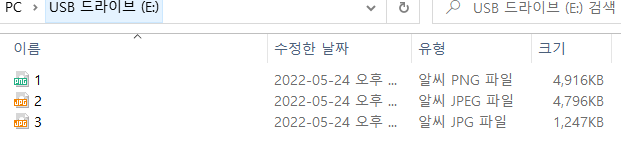

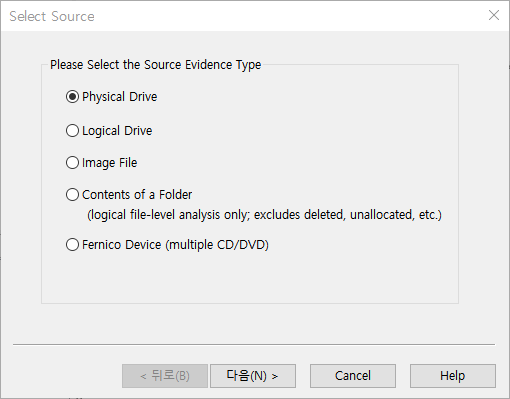

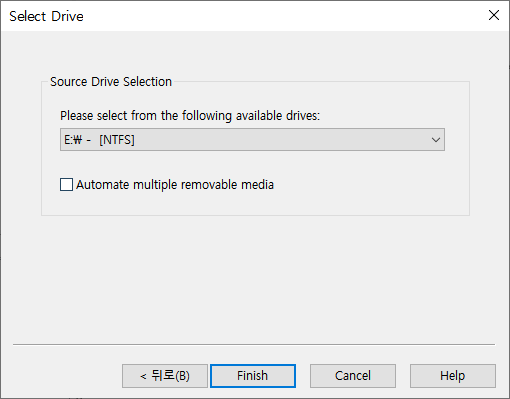

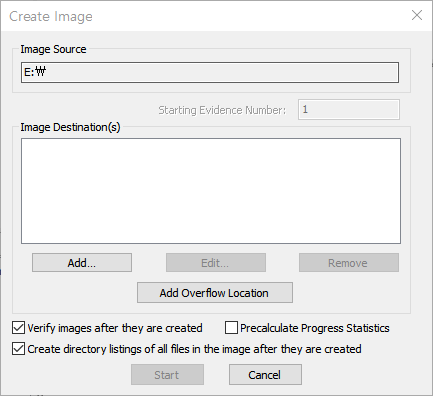

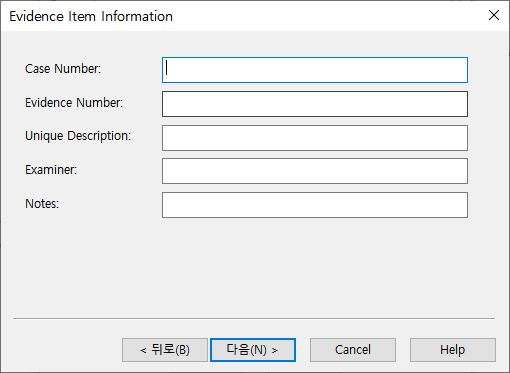

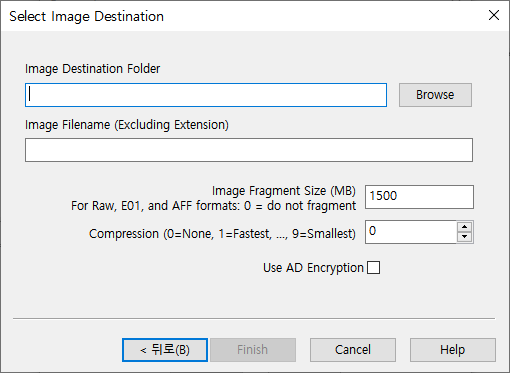

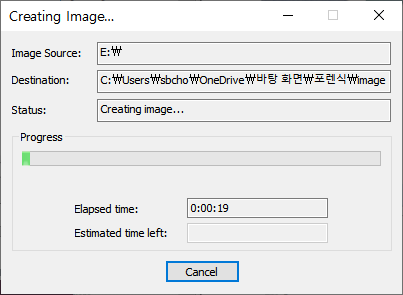

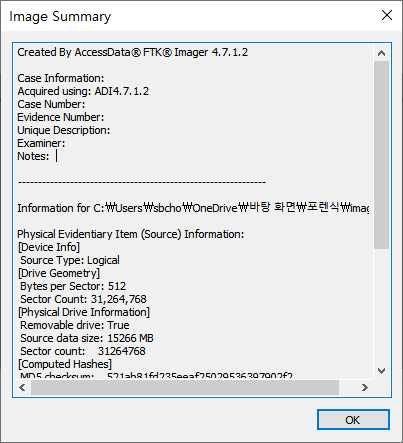

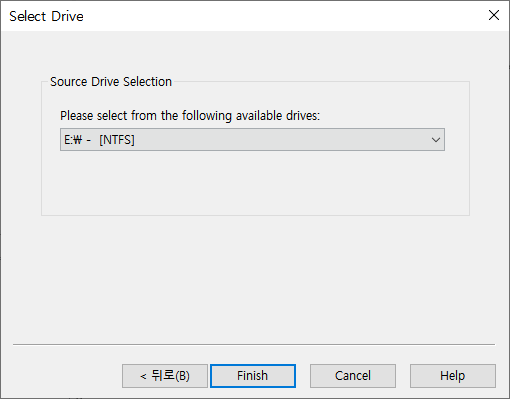

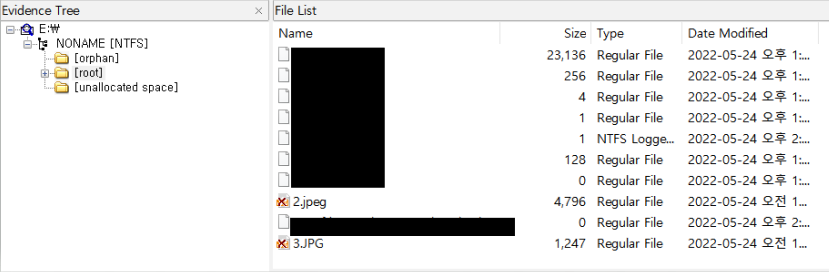

| [디지털 포렌식] FTK Imager 실습 (0) | 2022.05.24 |

| [파일시스템 기초] 파일시스템, 이미징 도구 (0) | 2022.05.17 |

| [네트워크 실습] Hack The Packet 2012 (0) | 2022.05.09 |