문제 1 ) What the password?

파일 다운 후, 압축을 풀어주었다.

[volatility의 경로] -f [덤프파일명] imageinfo : 어떤 프로파일을 가지고 있는 지 확인하기

Win7SP1x64 환경이라는 것을 알 수 있다.

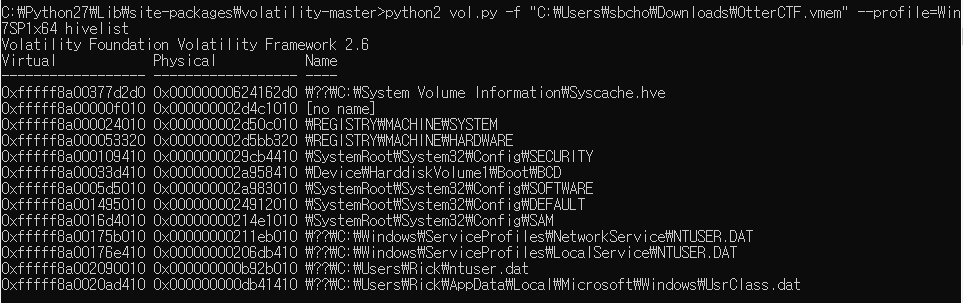

profile은 Win7SP1x64를 사용하고 해당 되는 하이브 주소값을 보며 Windows password를 크랙하기 위하여 hivelist 를 사용해준다.

lsadump를 이용해 registry로부터 LSA dump를 수행하도록 하였다. 이는 Default password, RDP public key, DPAPI credentials 등의 정보를 출력해준다.

Flag : CTF{MortylsReallyAnOtter}

문제 2 ) General Info

[volatility의 경로] -f [덤프파일명] --profile=[덤프파일운영체제] netscan

이를 통해 연결된 리스트를 출력하였다.

192.168.202.131과 연결하였다.

PC IP flag : CTF{192.168.202.131}

[volatility의 경로] -f [덤프파일명] --profile=[덤프파일운영체제] printkey -o [hive가상주소] -K [얻고 싶은 키 위치]

이를 통해 운영체제 정보를 알아내었다.

PC name flag : CTF{WIN-LO6FAF3DTFE}

문제 3 ) Play Time

pstree를 통해 프로세스 목록을 조회하였다.

lunarMS.exe게임을 하고 있는 것을 확인할 수 있었다.

Game name flag : CTF{LunarMS}

ip를 확인하기 위해 netscan을 사용해주었다.

Server IP flag : CTF{77.102.199.102}

'Digital Forensics' 카테고리의 다른 글

| [Volatility 실습] OtterCTF MemoryForensics (4, 5, 6) (0) | 2022.06.28 |

|---|---|

| [디지털 포렌식] 메모리 덤프 파일 분석 도구 (0) | 2022.06.01 |

| [디지털 포렌식] FTK Imager 실습 (0) | 2022.05.24 |

| [파일시스템 기초] 파일시스템, 이미징 도구 (0) | 2022.05.17 |

| [네트워크 실습] Hack The Packet 2012 (0) | 2022.05.09 |