https://codeengn.com/conference/18/

2022 CodeEngn Conference 18

발표영상 공개날짜: 2022.07.04. 등록비용: 무료(온라인 개최, 유튜브 발표영상 공개) 컨퍼런스 등록과정 없이 유튜브로 시청 가능합니다 (홈페이지, 페이스북에 사전녹화된 영상 공지) 주최 & 주관:

codeengn.com

최근 벌어진 국내 금융권 개인정보 유출 사건의 배후가 공격그룹 APT31[중국 정부지원 추정] 이라고!? 두둥탁!?

Rekoobe, Tinyshell 분석

서명환

우리의 삶은 COVID-19 이후 격변했습니다. 많은 기업이 오프라인 업무 환경에서 온라인 업무 환경으로 옮겨갔고 이에 따라 기업에서는 편리한 업무 환경을 제공하기 위해 VPN 환경, 원격 제어 프로그램 등을 제공하기 시작했습니다. 동시에 COVID-19 사태로 인해 주식 시장의 번영과 어려워진 소상공인, 개인을 위한 다양한 대출 상품이 등장하면서 금융 시장 또한 크게 변했습니다. 우리 삶의 난관을 극복 하기위해 만들어진 수 많은 제도들의 맹점을 이용해 공격자들이 불법적인 이득을 취하고 있다는 것을 목격했으며, APT31 공격그룹이 사용한 악성코드 그리고 금융권을 대상으로 공격한 사례와 실제 유출된 개인정보가 어떻게 유통 되고있는지 알아보도록 하겠습니다.

대출을 이용해 보이스 피싱을 시도한 경우, 주식 사기, 개인정보 거래가 최근 들어 자주 발생하고 있다.

APT31 History

> 과거 정보 공작

- 수 많은 정보들이 APT41과 공통적인 부분이 존재한다. 대다수의 태그가 플러그 x 도구와 관련이 있다.

- APT31은 여러 분야를 공격한 이력이 있다. 특히, 중국에 도움이 되는 많은 작전들을 수행했다고 한다.

- 2021년부터 꾸준히 활동 중이다.

> 공격 그룹 특징

- Rekoobe 악성 코드 : 대부분의 탐지 도구를 우회하는 기능이 탑재된 샘플

- 특징

공격 흔적 은닉 : 루트킷 활용, 코드 개발 습관

정교함 : 사회공학 기법, 정교한 침투 공격

A 금융 침해사고

1) 정보수집

2) 공격 패킷 분석

- 공격 시그니처, 수상한 데이터가 끼어 있음 ( ex | 개인정보 DB를 print 해주는 명령어가 존재 )

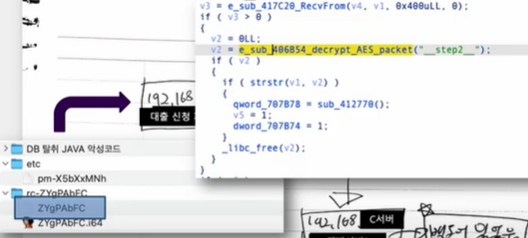

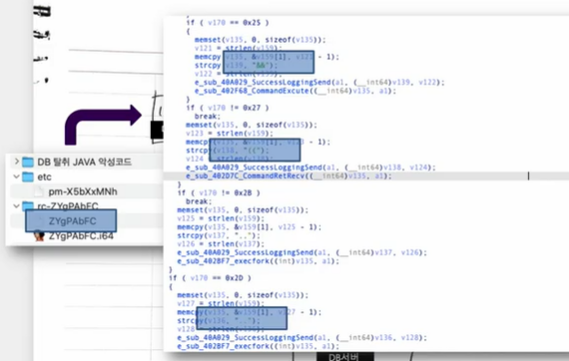

3) 루트킷 악성코드 분석

4) 백도어 악성코드 분석

두 개의 인자를 루트킷을 통해 전달받음 -> 주소 확인 -> 사용자 주소로 확인

불명확한 IP로 확인

각 명령어에 따라 어떤 패킷을 줬는지 특수문자로 표현되어 있음

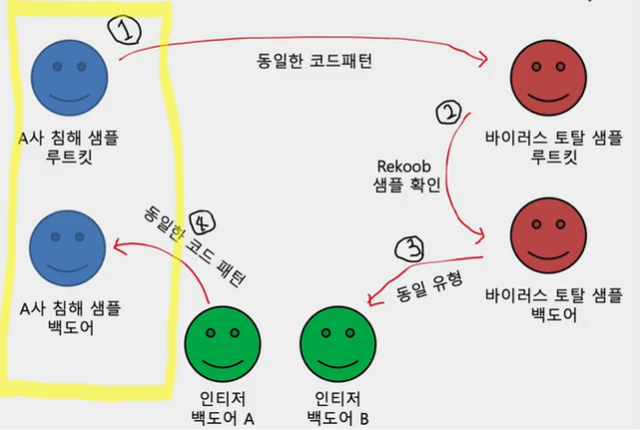

연관성 분석

코드가 거의 겹치는 것을 확인 (동일한 구성)

요약

1. 실제 침해사고 샘플과 동일한 루트킷과 시그니처를 사용하는 샘플 확보

2. 비슷한 샘플의 백도어형 악성코드는 실제 침해사고 샘플과 다르지만 루트킷 악성 코드가 Rekoob 루트킷 샘플

3. 인티저에 공개된 Rekoob 연관 악성코드 중 백도어형 악성코드와 코드패턴이 침해사고 샘플과 동일한 패턴

개인정보 불법 거래

> 개인정보 거래

> 판매업자 인터뷰