페이지 소스코드를 확인해보았다.

힌트에 나와있는 것처럼 UTF-7방식으로 인코딩해야 하므로 아래 사이트를 이용해주었다.

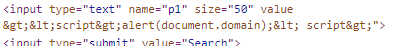

script 태그를 아래와 같이 변환해주었다.

위와 같이 변환해주었는데 구글링해본 결과, 브라우저가 이를 지원하지 않아 실행이 불가하다고 한다.

따라서 이 문제는 해결할 수 없다고 한다.

'Web Hacking > XSS Challenge' 카테고리의 다른 글

| [XSS Challenge] Stage 12 (0) | 2022.05.28 |

|---|---|

| [XSS Challenge] Stage 10 (0) | 2022.05.21 |

| [XSS Challenge] Stage 08 (0) | 2022.05.15 |

| [XSS Challenge] Stage 07 (0) | 2022.05.15 |

| [XSS Challenge] Stage 06 (0) | 2022.05.07 |