n=int(input())

ans=input().split()

test=input().split()

dic={}

cnt=0

for i in range(n):

dic[ans[i]]=i

for i in range(n):

for j in range(i+1, n):

if dic[test[i]]<dic[test[j]]:

cnt+=1

print(str(cnt)+"/"+str(n*(n-1)//2))<코드 설명>

해전의 개수인 n을 먼저 입력받는다.

그리고 올바른 정답인 ans와 현우가 작성한 답안인 test를 입력받는다.

n만큼 for문을 통해 ans원소의 순서를 dic에 저장해주었다.

이중 for문을 통해 test의 순서가 ans의 순서와 동일한 지 확인해주고, 맞다면 cnt값을 증가시킨다.이렇게 구한 cnt값과 총점인 n*(n-1)//2을 출력해준다.

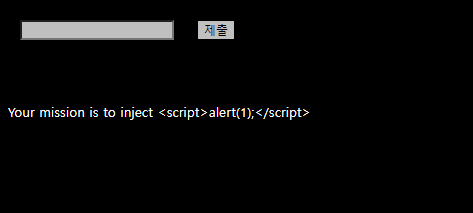

<실행 결과>

'Algorithm > BOJ' 카테고리의 다른 글

| [BOJ] 17413 단어 뒤집기 2 (1) | 2022.11.20 |

|---|---|

| [BOJ] 1543 문서 검색 (0) | 2022.11.13 |

| [BOJ] 4889 안정적인 문자열 (0) | 2022.11.13 |

| [BOJ] 14425 문자열 집합 (0) | 2022.11.06 |

| [BOJ] 16499 동일한 단어 그룹화하기 (0) | 2022.11.06 |