stage1과 똑같이 alert(document.domain);을 출력해주어야 한다.

stage1과 동일하게 <script>alert(document.domain);</script>를 입력하였더니 아무런 변화가 없었다.

Hint: close the current tag and add SCRIPT tag...

힌트를 확인해보니, 현재 태그를 닫고 스크립트 태그를 추가해야한다는 것을 알게되었다.

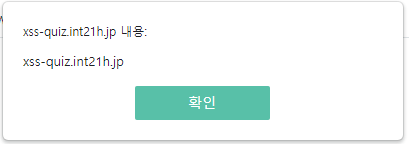

"><script>alert(document.domain);</script>

이를 입력해주었더니 공격에 성공하였다.

'Web Hacking > XSS Challenge' 카테고리의 다른 글

| [XSS Challenge] Stage 06 (0) | 2022.05.07 |

|---|---|

| [XSS Challenge] Stage 05 (0) | 2022.05.07 |

| [XSS Challenge] Stage 04 (0) | 2022.04.30 |

| [XSS Challenge] Stage 03 (0) | 2022.04.29 |

| [XSS Challenge] Stage 01 (0) | 2022.04.03 |